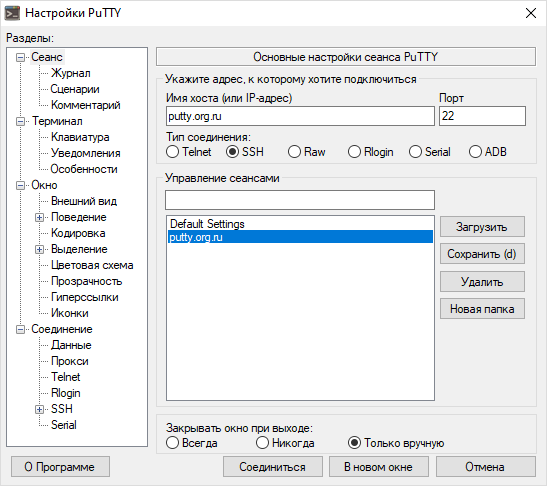

PuTTY: Telnet/SSH Клиент

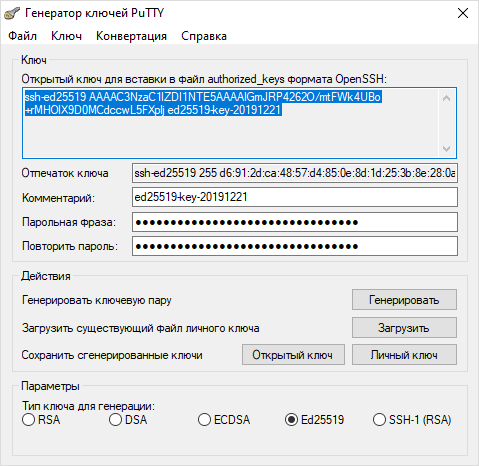

PuTTY — клиентская программа для работы с сетевыми протоколами Telnet, SSH, SCP, SFTP, для подключения по COM-порту и ZModem, утилита для генерации RSA, DSA, ECDSA, Ed25519 цифровых SSH-ключей.

PuTTY является свободным приложением с открытым исходным кодом, содержит реализацию сетевых протоколов SSH, Telnet, Rlogin, и распространяется под Open Source лицензией MIT.

Пакет PuTTY включает в себя несколько приложений:

- PuTTY: Telnet и SSH клиент

- PSCP: SCP клиент — копирование файлов по шифрованному протоколу с управлением из командной строки

- PSFTP: SFTP клиент — копирование файлов по SSH, подобно FTP

- PuTTYtel: отдельный Telnet клиент

- Plink: интерфейс командной строки к PuTTY

- Pageant: агент SSH-аутентификации для PuTTY, PSCP и Plink

- PuTTYgen: утилита для генерации SSH-ключей

Вы можете скачать и установить, как полный инсталлятор, так и каждый модуль по отдельности. На странице загрузки PuTTY представлены бинарные файлы под Windows, и исходные коды, в том числе и под Linux/Unix. Помимо официальных релизов и поддерживаемых ОС, существуют аддоны и модификации PuTTY, созданные сторонними разработчиками. А кроме основной документации, рекомендуем ознакомиться с особенностями русской версии PuTTY, часто задаваемыми вопросами FAQ, со статьями, прямо или косвенно связанными с работой PuTTY, SSH, и работе с Linux в целом, а также каталогом цветовых схем PuTTY.

Новости PuTTY

27.11.2024 — Релиз PuTTY 0.82

Произведен значительный рефакторинг обработки Unicode, что позволило использовать «иностранные» символы, т.е. символы, не входящие в набор символов/кодовую страницу установленного в системе языка по умолчанию:

- Консоль Windows: имена пользователей и пароли, вводимые в интерактивном режиме в PSCP, PSFTP и Plink, могут содержать иностранные символы.

- Командная строка Windows: имена пользователей, удаленно выполняемые команды, и имена файлов, вводимые через параметры командной строки, могут содержать иностранные символы.

- Собственный терминал PuTTY (в Windows и Unix): даже если режим UTF-8 не настроен для основного сеанса, интерактивные имена пользователей и пароли могут содержать иностранные символы.

Другие изменения:

- Обновление версии Unicode: весь анализ символов обновлен в соответствии с Unicode 16.0.0.

- Рендеринг Unicode в терминале: национальные и региональные флаги теперь распознаются эмулятором терминала PuTTY. (Однако корректное отображение этих флагов будет зависеть от шрифтов и операционной системы.)

- В журнале событий «Event Log» теперь упоминается локальный адрес и номер порта сокета исходящего соединения.

- Режим вставки в скобках «bracketed paste mode» теперь можно отключить на панели «Terminal/Features».

- Pageant для Unix: новый режим

--foregroundдля запуска в качестве подпроцесса.

Исправления ошибок:

- Настройка промежутка между текстом и краем окна (опция «Gap between text and window edge») теперь учитывается, даже при разворачивании окна на весь экран.

- Подписи RSA на основе SHA-2 теперь отправляются с корректным паддингом (заполнением нулями).

- Неправильная обработка переноса в терминале иногда приводила к некорректным перерисовкам в приложениях на основе curses.

- В режиме «Xterm 216+», сочетание «Alt + функциональная клавиша» отправляло лишний escape-символ.

15.04.2024 — Релиз PuTTY 0.81

Исправление безопасности:

- Подписи

NIST P521 / ecdsa-sha2-nistp521больше не генерируются со смещенными значениямиk. Предыдущее смещение компрометирует закрытые ключи. (см. CVE-2024-31497).

PuTTY 0.81, выпущенная сегодня, исправляет критическую уязвимость при использовании 521-битных ключей ECDSA (ecdsa-sha2-nistp521).

Если вы использовали 521-битные закрытые ключи ECDSA с любой предыдущей версией PuTTY, считайте, что закрытый ключ скомпрометирован: рекомендуется сгенерировать новые пары ключей и удалить старые открытые ключи из authorized_keys.

Однако, эта уязвимость затрагивает только один конкретный алгоритм и размер ключа. Никакие другие типы и размеры ключей уязвимости не подвержены.

Архив новостей:

- 27.11.2024 — PuTTY 0.82

- 15.04.2024 — PuTTY 0.81

- 18.12.2023 — PuTTY 0.80

- 26.08.2023 — PuTTY 0.79

- 29.10.2022 — PuTTY 0.78

- 27.05.2022 — PuTTY 0.77

- 17.07.2021 — PuTTY 0.76

- 08.05.2021 — PuTTY 0.75

- 27.06.2020 — PuTTY 0.74

- 21.12.2019 — PuTTY 0.73-RU-17

- 29.09.2019 — PuTTY 0.73

- 20.07.2019 — PuTTY 0.72

- 16.03.2019 — PuTTY 0.71

- 08.07.2017 — PuTTY 0.70

- 29.04.2017 — PuTTY 0.69

- 21.02.2017 — PuTTY 0.68

- 05.03.2016 — PuTTY 0.67

- 09.12.2015 — PuTTY 0.66-RU-16

- 07.11.2015 — PuTTY 0.66

- 25.07.2015 — PuTTY 0.65

- 28.02.2015 — PuTTY 0.64

- 15.05.2014 — PuTTY 0.63-RU-15

- 12.01.2014 — PuTTY 0.63-RU-14

- 11.11.2013 — PuTTY 0.63-RU-12

- 06.08.2013 — PuTTY 0.63

- 23.03.2013 — PuTTY 0.62-RU-11

- 21.01.2013 — PuTTY 0.62-RU-10

- 20.02.2012 — PuTTY 0.62-RU-9

- 10.12.2011 — PuTTY 0.62

- 02.10.2011 — PuTTY 0.61-RU-8

- 12.07.2011 — PuTTY 0.61

- 10.01.2011 — PuTTY 0.60-RU-7

- 17.12.2010 — PuTTY 0.60-RU-6

- 19.11.2010 — PuTTY 0.60-RU-5

- 29.04.2007 — PuTTY 0.60

- 24.01.2007 — PuTTY 0.59

- 05.04.2005 — PuTTY 0.58

- 20.02.2005 — PuTTY 0.57

- 26.10.2004 — PuTTY 0.56

- 03.08.2004 — PuTTY 0.55

- 12.02.2004 — PuTTY 0.54

- 12.11.2002 — PuTTY 0.53b

- 01.10.2002 — PuTTY 0.53

- 14.01.2002 — PuTTY 0.52

- 14.12.2000 — PuTTY 0.51

- 16.10.2000 — PuTTY 0.50

- 28.06.2000 — PuTTY 0.49

- 18.11.1999 — PuTTY 0.48

- 27.08.1999 — PuTTY 0.47

- 09.07.1999 — PuTTY 0.46

- 22.01.1999 — PuTTY 0.45